Jeroen van der Ham

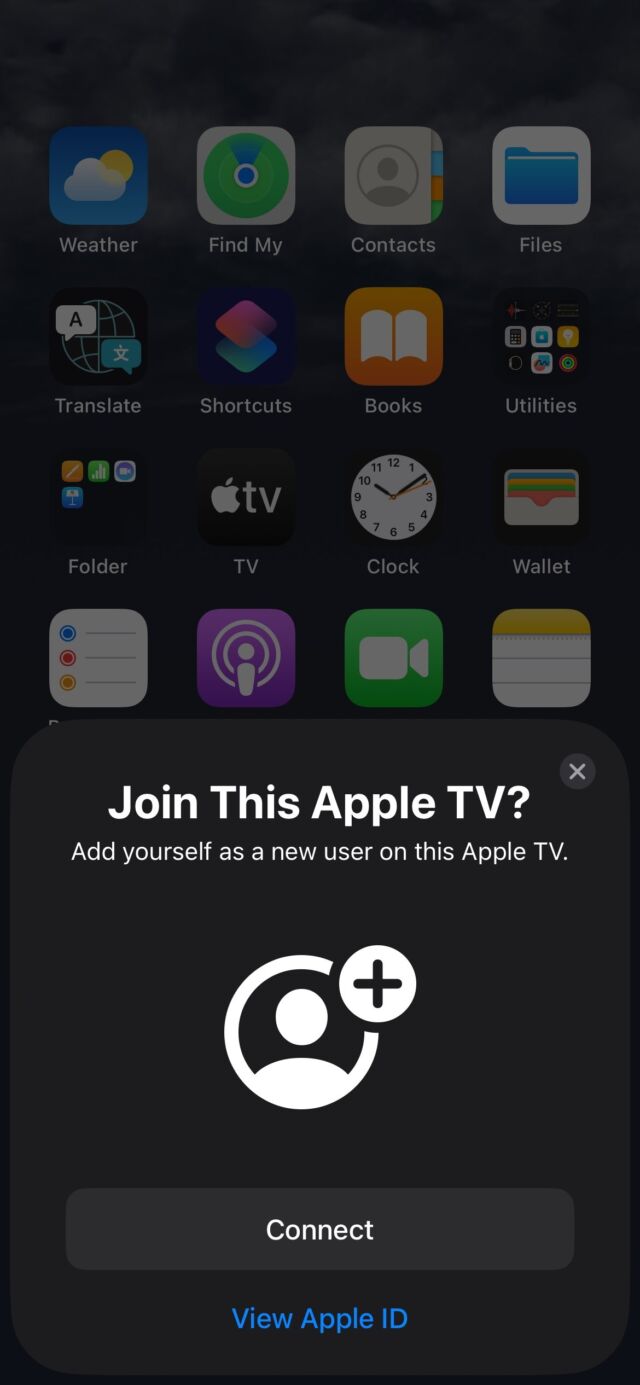

Eines Morgens vor zwei Wochen war der Sicherheitsforscher Jeroen van der Ham mit dem Zug in den Niederlanden unterwegs, als auf seinem iPhone plötzlich eine Reihe von Popups angezeigt wurden, die die Nutzung seines Geräts nahezu unmöglich machten.

„Mein Telefon bekam alle paar Minuten diese Popups und dann startete es neu“, schrieb er in einem Online-Interview an Ars. „Ich habe versucht, es in den Sperrmodus zu versetzen, aber es hat nicht geholfen.“

Zu Van der Hams Überraschung und Kummer tauchte an diesem Nachmittag auf der Heimfahrt erneut derselbe erschöpfende Strom von Popups auf, nicht nur auf seinem eigenen iPhone, sondern auch auf den iPhones anderer Passagiere im selben Waggon. Dann bemerkte er, dass an diesem Morgen auch ein in der Nähe befindlicher Passagier anwesend war. Van der Ham zählte eins und zwei zusammen und zeigte mit dem Finger auf den Passagier als Täter.

„Er arbeitete fröhlich an einer Art App auf seinem MacBook, holte selbst sein iPhone heraus, schloss es über USB an, damit er arbeiten konnte, während alle Apple-Geräte um ihn herum neu starteten und er nicht einmal darauf achtete, was passierte.“ .“ . Er sagte. „Ihr Telefon wird fast unbrauchbar. Sie können zwischendurch immer noch ein paar Minuten lang Dinge tun, daher ist es wirklich ärgerlich, das zu erleben. Selbst als Sicherheitsforscher, der von diesem Angriff gehört hat, ist es wirklich schwer zu erkennen, dass dies der Fall ist.“

„Der Trick ist vorbei“

Es stellt sich heraus, dass der Täter benutzt hat Flipper Zero-Gerät Sendet Bluetooth-Kopplungsanfragen an alle iPhones in Funkreichweite. Dieses dünne und leichte Gerät gibt es seit 2020, ist aber in den letzten Monaten immer bekannter geworden. Es ist wie ein Schweizer Taschenmesser für alle Arten der drahtlosen Kommunikation. Es kann mit Funksignalen interagieren, einschließlich RFID, NFC, Bluetooth, Wi-Fi oder Standardfunk. Menschen können damit heimlich den Fernsehsender in Bars wechseln, einige Hotelschlüsselkarten klonen, einen in Haustiere implantierten RFID-Chip lesen, einige Garagentore öffnen und schließen und die normale Nutzung von iPhones stören.

Solche Hacks sind schon seit Jahrzehnten möglich, erfordern jedoch spezielle Ausrüstung und einiges an Erfahrung. Die Funktionen erfordern im Allgemeinen teure SDRs – kurz für Software-Defined Radios – die im Gegensatz zu herkömmlichen Hardware-Defined Radios Firmware und Prozessoren verwenden, um die Prozesse des Sendens und Empfangens von Funksignalen digital nachzubilden. Der 200 US-Dollar teure Flipper Zero ist per se kein SDR, aber als softwaregesteuertes Radio kann er viele der gleichen Dinge zu einem erschwinglichen Preis und in einem viel praktischeren Formfaktor als frühere SDR-Generationen tun.

„Mission erfüllt: Software-Radios haben zuvor unzugängliche Angriffe für mehr Menschen als zuvor zugänglich gemacht und es wird weiter daran gearbeitet“, schrieb Dan Guido, CEO der Sicherheitsfirma Trail of Bits, in einem Interview. „Technikaffine Menschen können die meisten Hotel- oder Büroschlüsselkarten jetzt ganz einfach klonen. Sie benötigen keine Kenntnisse über Signale oder müssen sich mit Open-Source- oder Linux-Code herumschlagen.“ [It] Es demokratisiert sicherlich einige zuvor komplexe RF [radio frequency] Hacking liegt nur in der Hand von Menschen.“

Der Hersteller Flipper Zero beschreibt das Gerät als „tragbares Multitool für Hacker und Geeks“, das sich zum Hacken von Funkprotokollen, zum Aufbau von Zugangskontrollsystemen, zur Fehlerbehebung bei Hardware, zum Klonen elektronischer Schlüsselkarten und RFID-Karten sowie zur Verwendung als universelle TV-Fernbedienung eignet. . Dank seines Open-Source-Designs können Benutzer das Gerät mit benutzerdefinierter Firmware für neue Funktionen ausstatten.

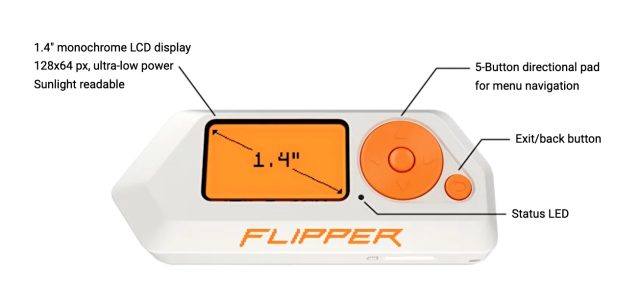

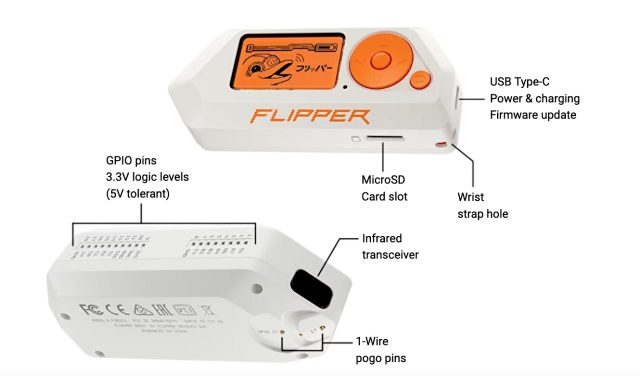

Zu den Spezifikationen des Geräts gehören:

- 1,4-Zoll-Monochrom-LCD-Bildschirm

- GPIO-Pins zum Anschluss externer Geräte, die die Möglichkeiten erheblich erweitern

- USB-C-Anschluss für Stromversorgung und Firmware-Update

- Micro-Speicherkartenanschluss

- Infrarotsender und -empfänger

- Sub-1-GHz-Antenne

- TCC 1101-Chip

- 1-Draht-Pogo-Pin zum Lesen von Kontaktschlüsseln

- 2000-mAh-Akku

- MCU mit geringem Stromverbrauch

- ARM Cortex-M4 32-Bit 64 MHz (Anwendungsprozessor)

- ARM Cortex-M0+ 32-bit 32MHz (Funkprozessor)

flipperzero.one

„Die Idee von Flipper Zero besteht darin, alle Hardware-Tools zu kombinieren, die Sie zum Erkunden und Entwickeln unterwegs benötigen“, schrieb der Hersteller. „Der Flipper wurde von einem Pwnagotchi-Projekt inspiriert, aber im Gegensatz zu anderen DIY-Boards wurde der Flipper mit Blick auf den Alltagskomfort entwickelt – er verfügt über ein robustes Gehäuse, einfach zu bedienende Tasten und eine Form, sodass es keine schmutzigen Leiterplatten gibt.“ zerkratzte Stifte.“

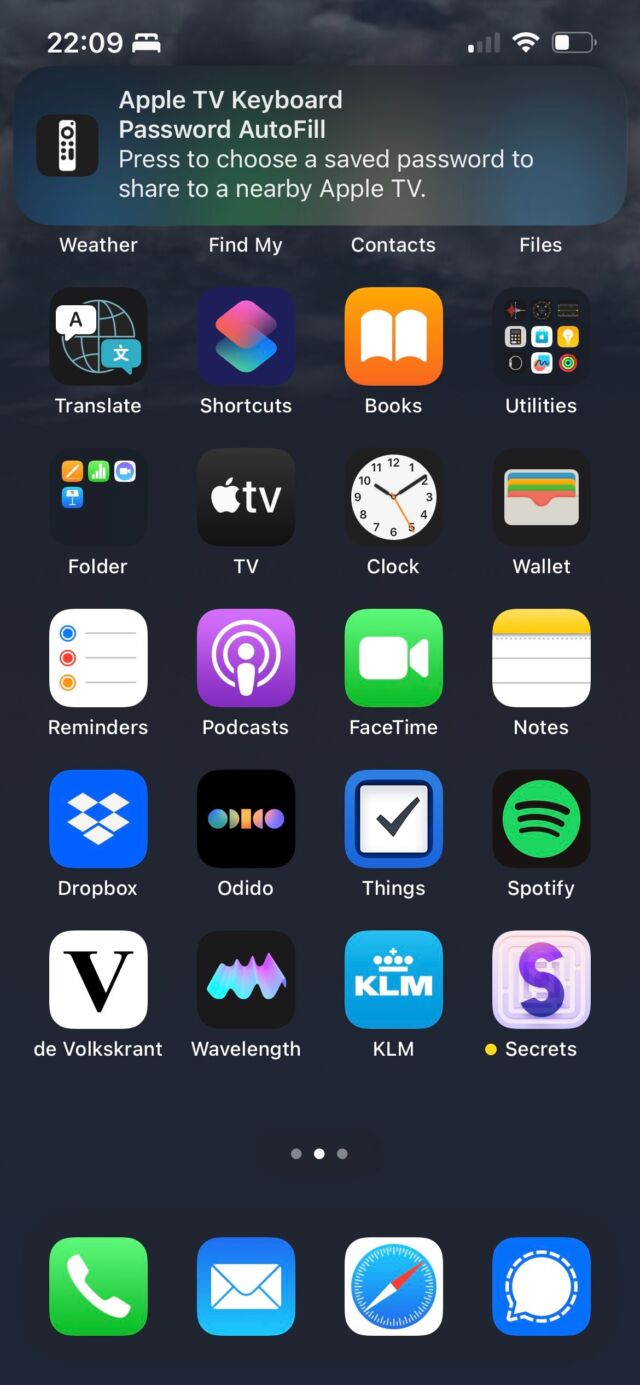

Trotz seiner vielfältigen Fähigkeiten scheint der Flipper Zero in den letzten Wochen eher für seine iPhone-DoSing-Fähigkeiten bekannt geworden zu sein. Die Art und Weise, wie Bluetooth auf iPhones und iPads funktioniert, macht sie besonders anfällig. Van der Ham hat sein Gerät mit einer benutzerdefinierten Firmware namens ausgestattet Flipper Extrem, die er über den speziellen Discord-Kanal von Flipper Zero erhielt. Eine Firmware-Einstellung sendet einen konstanten Nachrichtenstrom, der die Verfügbarkeit eines BLE-Geräts (Bluetooth Low Energy) in der Nähe ankündigt. Dieses ständige Streaming kann für Benutzer aller Geräte ärgerlich sein, führt jedoch nicht zum Absturz von Telefonen. Die separate Einstellung, die als „iOS 17-Angriff“ bezeichnet wird, wird vom Zugbetrüger verwendet.

Van der Ham stellte den Angriff in einer kontrollierten Umgebung nach, die genauso funktionierte wie bei seinen vorherigen Zugfahrten.

Jeroen van der Ham

Jeroen van der Ham

Seltsamerweise konnte der Forscher den Angriff auf iPhones mit iOS-Versionen vor 17.0 nicht stoppen. Apple-Vertreter antworteten nicht auf eine E-Mail mit der Frage, ob das Unternehmen beabsichtige, Updates zu veröffentlichen, um die Flut störender Popups zu verhindern.

Sie waren nie sicher

Derzeit besteht die einzige Möglichkeit, einen solchen Angriff auf iOS oder iPadOS zu verhindern, darin, Bluetooth in der Einstellungen-App auszuschalten. Als TechCrunch-Korrespondent Lorenzo Franceschi-Bicchierai EntdeckenDurch die Deaktivierung von Bluetooth im Control Center können unerwünschte Bluetooth-Benachrichtigungen unvermindert fortgesetzt werden.

Android- und Windows-Plattformen können Es sagte Es wird von Flipper Zero gesteuert, wenn Flipper Xtreme eingeschaltet ist. Bleeping Computer hat ein Video gepostet, das zeigt, wie die Firmware ein Samsung Galaxy-Telefon mit einer nicht enden wollenden Flut von Pop-ups zu überfluten scheint. Es war jedoch nicht sofort klar, ob das Gerät letztendlich abstürzte. (Van der Ham hat keine Nicht-iPhone-Einstellungen getestet.) Um solche Angriffe auf Android zu verhindern, öffnen Sie die Einstellungen und suchen Sie nach „Nearby Sharing“ (je nach Gerätehersteller und Android-Version an leicht unterschiedlichen Stellen). Deaktivieren Sie dann „Benachrichtigung anzeigen“. Öffnen Sie unter Windows die Bluetooth-Einstellungen und stellen Sie sicher, dass „Benachrichtigungen zum Herstellen einer Verbindung mit Swift Pair anzeigen“ deaktiviert ist.

Leider können Angriffe so zerstörerisch sein, dass es schwierig oder unmöglich sein kann, während des Angriffs die notwendigen Änderungen am System vorzunehmen.

Guido sagte, dass es viele Dinge gibt, die Flipper Zero derzeit nicht kann. Autodiebstahl ist einer davon, da die meisten Hauptschlüssel Protokolle verwenden, die auf anderen Funkfrequenzen arbeiten als denen, auf die Flipper heute zugreifen kann. Während seiner Teilnahme an der Defcon-Hackerkonferenz in Las Vegas im August bestätigte er außerdem, dass das Gerät keine in MGM-Hotels verwendeten Schlüsselkarten klonen kann, da es Hardware erfordert, die derzeit in Flipper Zero nicht verfügbar ist. Darüber hinaus hat der Kartenhersteller HID eine Verschlüsselung hinzugefügt Schützt Informationen automatisch Während es von der Karte zum Lesegerät gelangt.

Es besteht jedoch kein Zweifel daran, dass Geräte wie der Flipper Zero die Hackfähigkeiten von Hochfrequenzgeräten (RF) überall um uns herum erweitern. Die Expansion wird nur mit dem Aufkommen neuer Generationen des Geräts zunehmen.

„Viele der einfachen HF-Technologien, die wir täglich verwenden, waren nicht sicher, weil niemand die Mühe gemacht hatte, sie zu zerstören“, sagte Guido. „Sie waren nie sicher. Jetzt sind alle diese HF-Systeme anfällig für Hackerangriffe mit einfachen Tools wie Flipper. Aber so ist es eben. Angriffe werden besser, sie werden zugänglicher und schließlich holt die schlecht gesicherte Technologie auf.“

„Unruhestifter. Begeisterter Popkultur-Fan. Fernseh-Junkie. Bierliebhaber. Analytiker. Vollkommener Speckgelehrter. Denker.“

More Stories

Leaks über Google Pixel 9 Pro-Abdeckungen mit Kameraschutzbügel

Galaxy Z Flip 6, Z Fold 6 und neue Samsung Wearables kommen in den Verkauf

Es wird erwartet, dass die interne Änderung bei den iPhone 16-Modellen den Temperaturanstieg verringert